Wireshark는 세계에서 가장 많이 사용되는 프로토콜 분석기를 나타냅니다. 이를 사용하여 네트워크 내에서 진행되는 모든 것을 확인하고, 다양한 문제를 해결하고, 다양한 도구를 사용하여 네트워크 트래픽을 분석 및 필터링하는 등의 작업을 수행할 수 있습니다.

Wireshark와 포트별로 필터링하는 방법에 대해 자세히 알아보려면 계속 읽으십시오.

포트 필터링이란 정확히 무엇입니까?

포트 필터링은 포트 번호를 기반으로 패킷(다른 네트워크 프로토콜의 메시지)을 필터링하는 방법을 나타냅니다. 이 포트 번호는 가장 잘 알려진 전송 프로토콜인 TCP 및 UDP 프로토콜에 사용됩니다. 포트 필터링은 포트 필터링을 통해 네트워크 내에서 다른 작업을 방지하기 위해 특정 포트를 허용하거나 차단하도록 선택할 수 있기 때문에 컴퓨터에 대한 보호 형태를 나타냅니다.

파일 전송, 이메일 등과 같은 다양한 인터넷 서비스에 사용되는 잘 구축된 포트 시스템이 있습니다. 실제로 65,000개 이상의 서로 다른 포트가 있습니다. "허용" 또는 "닫힘" 모드로 존재합니다. 인터넷의 일부 응용 프로그램은 이러한 포트를 열어 컴퓨터를 해커와 바이러스에 더 많이 노출시킬 수 있습니다.

Wireshark를 사용하면 포트 번호에 따라 다른 패킷을 필터링할 수 있습니다. 왜 이것을 하시겠습니까? 그런 식으로 여러 가지 이유로 컴퓨터에서 원하지 않는 모든 패킷을 걸러낼 수 있기 때문입니다.

중요한 포트는 무엇입니까?

65,535개의 포트가 있습니다. 세 가지 범주로 나눌 수 있습니다. 0 – 1023 사이의 포트는 잘 알려진 포트이며 공통 서비스 및 프로토콜에 할당됩니다. 그런 다음 1024에서 49151까지 등록된 포트가 있으며 ICANN에서 특정 서비스에 할당합니다. 그리고 공용 포트는 49152-65535의 포트이며 모든 서비스에서 사용할 수 있습니다. 다른 포트는 다른 프로토콜에 사용됩니다.

가장 일반적인 것에 대해 배우고 싶다면 다음 목록을 확인하십시오.

| 포트 번호 | 작업 명 | 규약 |

| 20, 21 | 파일 전송 프로토콜 – FTP | TCP |

| 22 | 보안 셸 – SSH | TCP 및 UDP |

| 23 | 텔넷 | TCP |

| 25 | 단순 메일 전송 프로토콜 | TCP |

| 53 | 도메인 이름 시스템 – DNS | TCP 및 UDP |

| 67/68 | 동적 호스트 구성 프로토콜 – DHCP | UDP |

| 80 | 하이퍼텍스트 전송 프로토콜 – HTTP | TCP |

| 110 | 우체국 프로토콜 – POP3 | TCP |

| 123 | 네트워크 시간 프로토콜 – NTP | UDP |

| 143 | 인터넷 메시지 액세스 프로토콜(IMAP4) | TCP 및 UDP |

| 161/162 | 단순 네트워크 관리 프로토콜 -SNMP | TCP 및 UDP |

| 443 | SSL(Secure Sockets Layer)이 있는 HTTP – HTTPS(SSL/TLS를 통한 HTTP) | TCP |

Wireshark의 분석

Wireshark의 분석 프로세스는 네트워크 내부의 다양한 프로토콜 및 데이터 모니터링을 나타냅니다.

분석 프로세스를 시작하기 전에 분석하려는 트래픽 유형과 트래픽을 방출하는 다양한 유형의 장치를 알고 있어야 합니다.

- 무차별 모드가 지원됩니까? 그렇게 하면 원래 장치용이 아닌 패킷을 장치에서 수집할 수 있습니다.

- 네트워크 내부에 어떤 장치가 있습니까? 서로 다른 종류의 장치가 서로 다른 패킷을 전송한다는 점을 염두에 두는 것이 중요합니다.

- 어떤 유형의 트래픽을 분석하시겠습니까? 트래픽 유형은 네트워크 내의 장치에 따라 다릅니다.

다른 필터를 사용하는 방법을 아는 것은 의도한 패킷을 캡처하는 데 매우 중요합니다. 이러한 필터는 패킷 캡처 프로세스 전에 사용됩니다. 그들은 어떻게 작동합니까? 특정 필터를 설정하면 주어진 기준에 맞지 않는 트래픽을 즉시 제거합니다.

Wireshark 내에서 BPF(Berkley Packet Filter) 구문이라는 구문은 다른 캡처 필터를 만드는 데 사용됩니다. 이것은 패킷 분석에서 가장 일반적으로 사용되는 구문이므로 작동 방식을 이해하는 것이 중요합니다.

Berkley 패킷 필터 구문은 다양한 필터링 표현식을 기반으로 필터를 캡처합니다. 이러한 표현식은 하나 또는 여러 개의 기본 요소로 구성되며 기본 요소는 식별자(다른 패킷 내에서 찾으려는 값 또는 이름)와 하나 이상의 한정자로 구성됩니다.

한정자는 세 가지 다른 종류로 나눌 수 있습니다.

- 유형 – 이러한 한정자를 사용하여 식별자가 나타내는 항목의 종류를 지정합니다. 유형 한정자에는 포트, 네트 및 호스트가 포함됩니다.

- Dir(방향) – 이러한 한정자는 전송 방향을 지정하는 데 사용됩니다. 그런 식으로 "src"는 소스를 표시하고 "dst"는 대상을 표시합니다.

- 프로토콜(프로토콜) – 프로토콜 한정자를 사용하여 캡처하려는 특정 프로토콜을 지정할 수 있습니다.

검색을 필터링하기 위해 다양한 한정자를 조합하여 사용할 수 있습니다. 또한 연산자를 사용할 수 있습니다. 예를 들어 연결 연산자(&/and), 부정 연산자(!/not) 등을 사용할 수 있습니다.

다음은 Wireshark에서 사용할 수 있는 캡처 필터의 몇 가지 예입니다.

| 필터 | 설명 |

| 호스트 192.168.1.2 | 192.168.1.2와 관련된 모든 트래픽 |

| TCP 포트 22 | 포트 22와 관련된 모든 트래픽 |

| src 192.168.1.2 | 192.168.1.2에서 발생하는 모든 트래픽 |

프로토콜 헤더 필드에 캡처 필터를 생성할 수 있습니다. 구문은 다음과 같습니다. proto[offset:size(선택 사항)]=value. 여기서 proto는 필터링하려는 프로토콜을 나타내고 offset은 패킷 헤더에서 값의 위치를 나타내며 size는 데이터의 길이를 나타내며 value는 찾고 있는 데이터입니다.

Wireshark의 디스플레이 필터

캡처 필터와 달리 디스플레이 필터는 패킷을 버리지 않고 단순히 보는 동안 숨깁니다. 패킷을 폐기하면 복구할 수 없기 때문에 이것은 좋은 옵션입니다.

디스플레이 필터는 특정 프로토콜의 존재를 확인하는 데 사용됩니다. 예를 들어 특정 프로토콜이 포함된 패킷을 표시하려면 Wireshark의 "필터 표시" 도구 모음에 프로토콜 이름을 입력하면 됩니다.

다른 옵션

필요에 따라 Wireshark에서 패킷을 분석하는 데 사용할 수 있는 다양한 옵션이 있습니다.

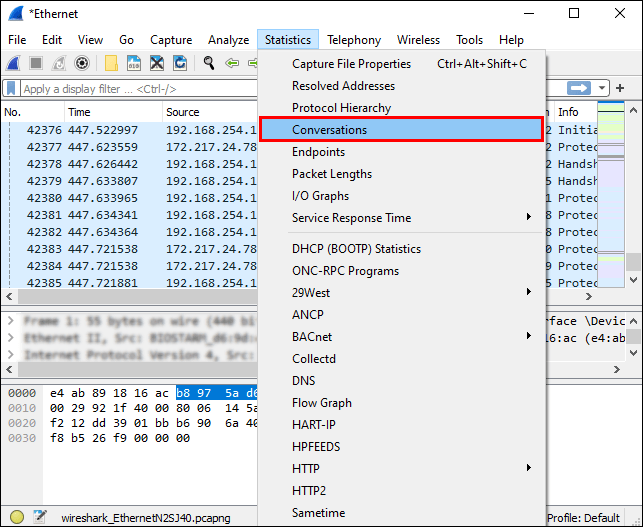

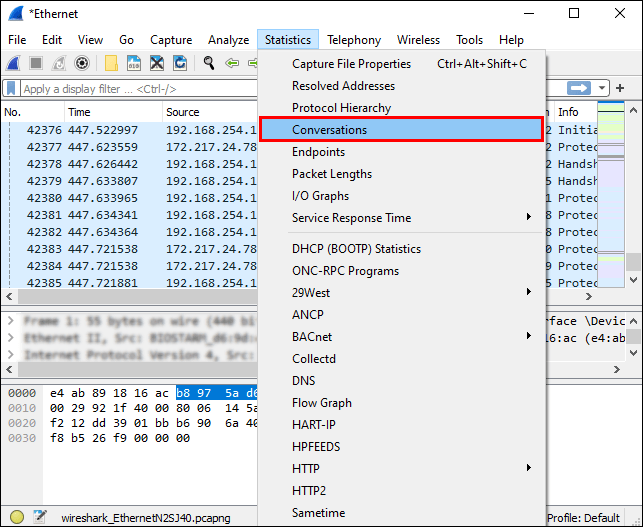

- Wireshark의 "통계" 창에서 패킷 분석에 사용할 수 있는 다양한 기본 도구를 찾을 수 있습니다. 예를 들어 "대화" 도구를 사용하여 서로 다른 두 IP 주소 간의 트래픽을 분석할 수 있습니다.

- "Expert Infos" 창에서 네트워크 내의 이상 현상이나 비정상적인 행동을 분석할 수 있습니다.

Wireshark의 포트별 필터링

Wireshark의 포트별 필터링은 디스플레이 필터를 적용할 수 있는 필터 표시줄 덕분에 쉽습니다.

예를 들어 포트 80을 필터링하려면 필터 표시줄에 "tcp.port == 80.” "를 입력할 수도 있습니다.EQ"eq"는 "같음"을 나타내므로 "==" 대신 "을 사용합니다.

한 번에 여러 포트를 필터링할 수도 있습니다. || 이 경우 기호가 사용됩니다.

예를 들어 포트 80 및 443을 필터링하려면 필터 표시줄에 다음을 입력하십시오.tcp.port == 80 || tcp.port == 443", 또는 "tcp.port eq 80 || tcp.port eq 443.”

추가 FAQ

IP 주소와 포트로 Wireshark를 어떻게 필터링합니까?

IP 주소로 Wireshark를 필터링하는 방법에는 여러 가지가 있습니다.

1. 특정 IP 주소를 가진 패킷에 관심이 있는 경우 필터 표시줄에 다음을 입력합니다.ip.adr == x.x.x.x.”

2. 특정 IP 주소에서 오는 패킷에 관심이 있는 경우 필터 표시줄에 다음을 입력합니다.ip.src == x.x.x.x.”

3. 특정 IP 주소로 가는 패킷에 관심이 있으면 필터 표시줄에 다음을 입력합니다.ip.dst == x.x.x.x.”

IP 주소 및 포트 번호와 같은 두 가지 필터를 적용하려면 다음 예를 확인하십시오.ip.adr == 192.168.1.199.&&tcp.port eq 443."&&"는 "and"의 기호를 나타내므로 이것을 작성하면 IP 주소(192.168.1.199) 및 포트 번호(tcp.port eq 443)로 검색을 필터링할 수 있습니다.

Wireshark는 포트 트래픽을 어떻게 캡처합니까?

Wireshark는 발생하는 모든 네트워크 트래픽을 캡처합니다. 모든 포트 트래픽을 캡처하고 특정 연결의 모든 포트 번호를 표시합니다.

캡처를 시작하려면 다음 단계를 따르세요.

1. "Wireshark"를 엽니다.

2. "캡처"를 탭합니다.

3. "인터페이스"를 선택합니다.

4. "시작"을 탭합니다.

특정 포트 번호에 집중하려면 필터 막대를 사용할 수 있습니다.

캡처를 중지하려면 'Ctrl + E'를 누르세요.

DHCP 옵션에 대한 캡처 필터란 무엇입니까?

DHCP(Dynamic Host Configuration Protocol) 옵션은 일종의 네트워크 관리 프로토콜을 나타냅니다. 네트워크에 연결된 장치에 자동으로 IP 주소를 할당하는 데 사용됩니다. DHCP 옵션을 사용하면 다양한 장치를 수동으로 구성할 필요가 없습니다.

Wireshark에서 DHCP 패킷만 보려면 필터 표시줄에 "bootp"를 입력합니다. 왜 bootp인가? DHCP의 이전 버전을 나타내고 둘 다 동일한 포트 번호(67 및 68)를 사용하기 때문입니다.

왜 Wireshark를 사용해야 하나요?

Wireshark를 사용하면 다음과 같은 많은 이점이 있습니다.

1. 무료입니다. 네트워크 트래픽을 완전히 무료로 분석할 수 있습니다!

2. 다양한 플랫폼에서 사용할 수 있습니다. Windows, Linux, Mac, Solaris 등에서 Wireshark를 사용할 수 있습니다.

3. 상세합니다. Wireshark는 수많은 프로토콜에 대한 심층 분석을 제공합니다.

4. 라이브 데이터를 제공합니다. 이 데이터는 이더넷, 토큰링, FDDI, 블루투스, USB 등과 같은 다양한 소스에서 수집할 수 있습니다.

5. 널리 사용됩니다. Wireshark는 가장 널리 사용되는 네트워크 프로토콜 분석기입니다.

Wireshark는 물지 않습니다!

이제 Wireshark, 기능 및 필터링 옵션에 대해 자세히 알아보았습니다. 모든 유형의 네트워크 문제를 해결하고 식별하거나 네트워크에서 들어오고 나가는 데이터를 검사하여 보안을 유지하려면 반드시 Wireshark를 시도해야 합니다.

Wireshark를 사용해 본 적이 있습니까? 아래 의견 섹션에서 이에 대해 알려주십시오.